【Tableau管理者必見!】Tableau Cloudのガバナンスとセキュリティを両立させるベストプラクティス

1. はじめに:Tableau Cloudの「信頼性」を左右する権限設計の重要性

Tableau Cloudを導入する最大の目的は、作成したダッシュボードを適切なユーザーと共有し、データ活用を加速させることです。しかし、この「適切なユーザー」に「適切なデータ」を見せるという一点がおろそかになると、セキュリティリスクが発生し、データ活用が停止するほどのインシデントにつながりかねません。

権限設計の不備により「顧客のデータが別の顧客から見えていた」「公開予定のデータがユーザーに公開できていなかった」という深刻なインシデントが発生するかもしれません。

このような事態を防ぐためには、セキュリティを担保するための設定方針を事前に整理し、その方針通りに堅牢な権限設定を行うことが必要です。この記事では、Tableau Cloudでデータガバナンスと信頼性を確保するための設計思想と、具体的な設定手順を解説します。

2. 計画フェーズ:データガバナンスのための事前準備

適切なセキュリティ設定を行うためには、Tableau Cloudの操作に入る前に、以下の5つの情報を事前に把握し、整理することが不可欠です。

| 把握すべき項目 | 具体的な内容 | 目的 |

| 誰が利用するのか | 氏名、所属部署、会社といったユーザー属性 | ユーザー属性の分類とグルーピングのため |

| 何のために使うのか | 利用者がTableau Cloudを使う具体的な目的(ユースケース) | 必要な機能(ライセンス)の特定のため |

| どのような操作を行うのか | ビューの閲覧、ビューの編集、ワークブックのパブリッシュなど | 最小限の権限(パーミッション)設定のため |

| どのデータとビューを公開するのか | データソース名、ワークブック名、機密性のレベル | プロジェクトの整理とデータの可視性の管理のため |

| データとビューの閲覧対象者は誰か | 「営業部門のみ」「経営層のみ」「全社員」など、閲覧のまとまり | ユーザーグループ作成とパーミッション付与のため |

これらの情報を体系的に把握することで、セキュリティを担保するためにTableau Cloudで必要な設定項目が整理され、次の設計フェーズにスムーズに進むことができます。

3. 最小権限の原則に基づく設計のコア要素

事前に整理した情報に基づき、各利用者に対して必要最小限の権限を設定することが、管理者が予期せぬ操作によるインシデントを防ぐための「最小権限の原則」です。

最小限の権限を設定するために、以下のコア要素の設計思想を理解してください。

サイトロール(Creator/Explorer/Viewer)の適切な割り当て

利用者が行う操作を満たせる最小のサイトロールを設定します。

- Creator: 手元のPCからのデータソースおよびワークブックのパブリッシュが必要なユーザー。

- Explorer: Tableau Cloud上でビューの作成・編集(Web編集)が必要なユーザー。

- Viewer: Tableau Cloud上でビューの操作や、ビューに表示されているデータのダウンロードを行うユーザー。

ユーザーグループの役割と閲覧単位の設計

権限設定を個別のユーザーごとに行うと管理が破綻するため、閲覧対象者のまとまりごとにユーザーグループを作成します。

- 作成単位の意識: 閲覧権限を設定する単位でユーザーグループを作成することを意識します。

例:- 営業部実績確認用のビューを閲覧させるため、「社内_営業部_閲覧者」のようなユーザーグループを作成する。

- ワークブック・データソースの作成するため、「社内_開発者」のようなユーザーグループを作成する。

- 顧客である会社Aにビューを閲覧させるため、「顧客_会社A」のようなユーザーグループを作成する。

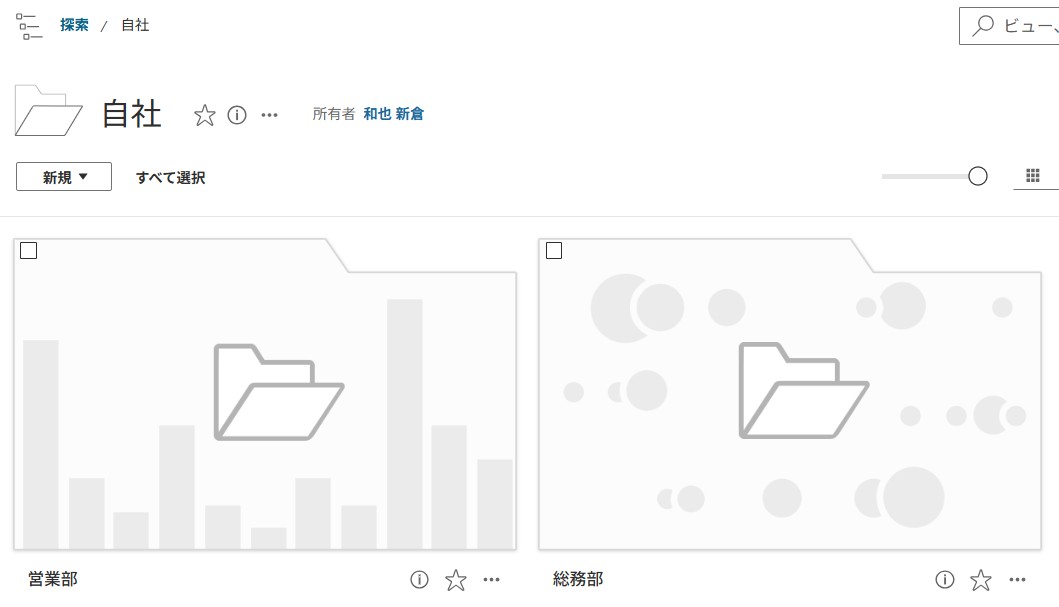

プロジェクトの階層設計と権限の壁

プロジェクトは、データやワークブックを整理するだけでなく、権限の壁として機能させることが重要です。

- 階層構造の推奨: 閲覧権限を設定する単位に応じて、プロジェクトを階層的に作成すると管理しやすくなります。

例:

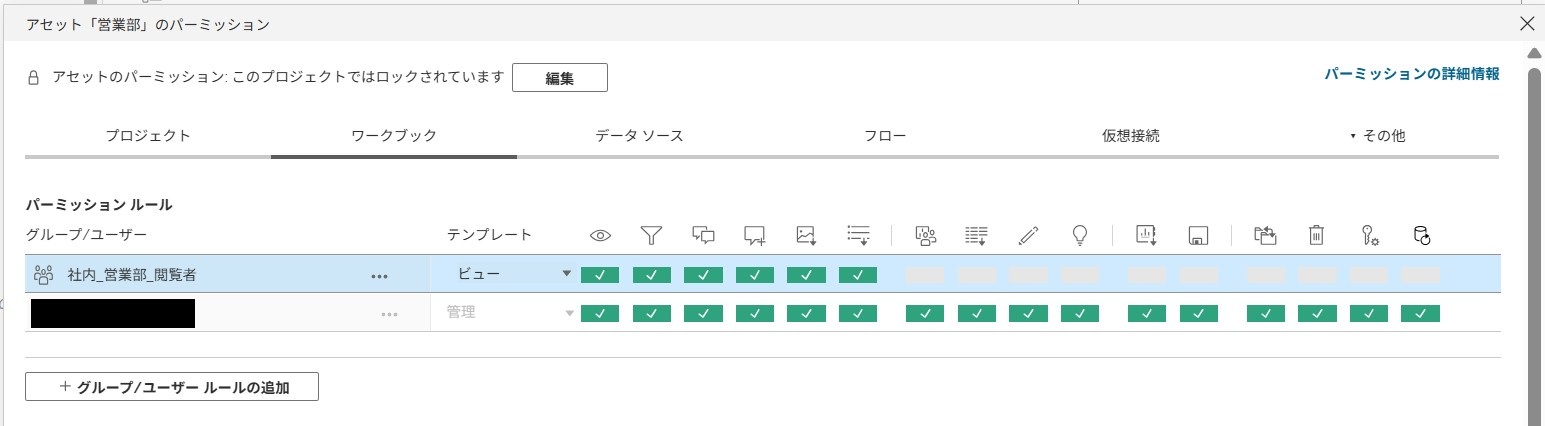

パーミッション設定の原則:「許可」と「なし」のみ

プロジェクト単位で同じパーミッションが適用されるように、アセットのパーミッションはロックに設定します。また、パーミッションを設定する際は、以下の原則を厳守します。

- 「拒否(Deny)」は原則使用しない: 個別の操作で権限を設定する際、操作を許可する場合は許可(Allow)を設定し、許可しない場合はなし(None)とします。

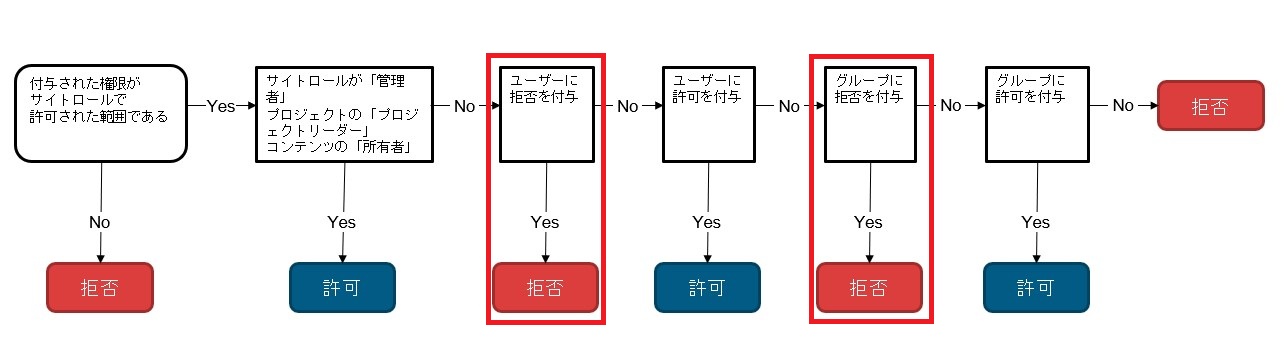

- 理由: 「拒否」を設定してしまうと、他のユーザーグループで「許可」を設定しても拒否が優先され、権限の複雑化とインシデントの温床になるためです。(下記画像の赤枠部)

4. 【実践】インシデントを防ぐ!具体的な設定と手順

ここでは、上記の設計思想に基づき、Tableau Cloudでインシデントを防ぐための具体的な手順を解説します。

ステップ1: defaultプロジェクトとパーミッションの安全化

まず、設定不備によるインシデントを防ぐために、ビューおよびデータソースが何も見えない状態を作ります。

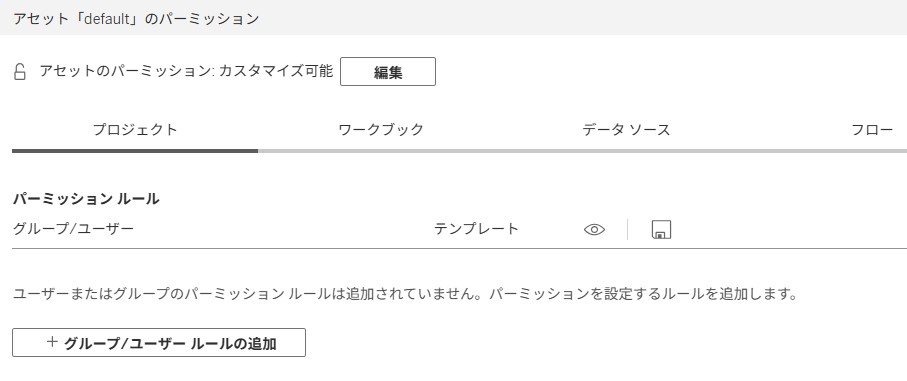

defaultプロジェクトの設定: 新規プロジェクト作成時にパーミッションが継承されるdefaultプロジェクトのパーミッションルールから、「すべてのユーザー」を削除します。これにより、新規プロジェクト作成時に意図しないパーミッションが設定されるのを防ぎます。

- 全プロジェクトの確認: 作成済のプロジェクトについても、パーミッションルールから「すべてのユーザー」が削除されていることを確認します。

ステップ2: ユーザーグループの作成とメンバーの追加

最小権限の原則に基づき、ユーザーグループを作成します。

- グループ分割の推奨: ライセンスごとにユーザーグループを分割すると、権限設定が容易になります(例: 営業部_開発者、営業部_閲覧者)。

- 権限付与: ユーザーに直接権限を付与するのではなく、ユーザーグループに権限を付与し、ユーザーをグループに追加することで権限を設定します。

ステップ3: プロジェクトの作成とパーミッションのロック

- プロジェクトの作成と継承: 階層的なプロジェクトを作成し、

defaultプロジェクトから継承したパーミッションを確認します。

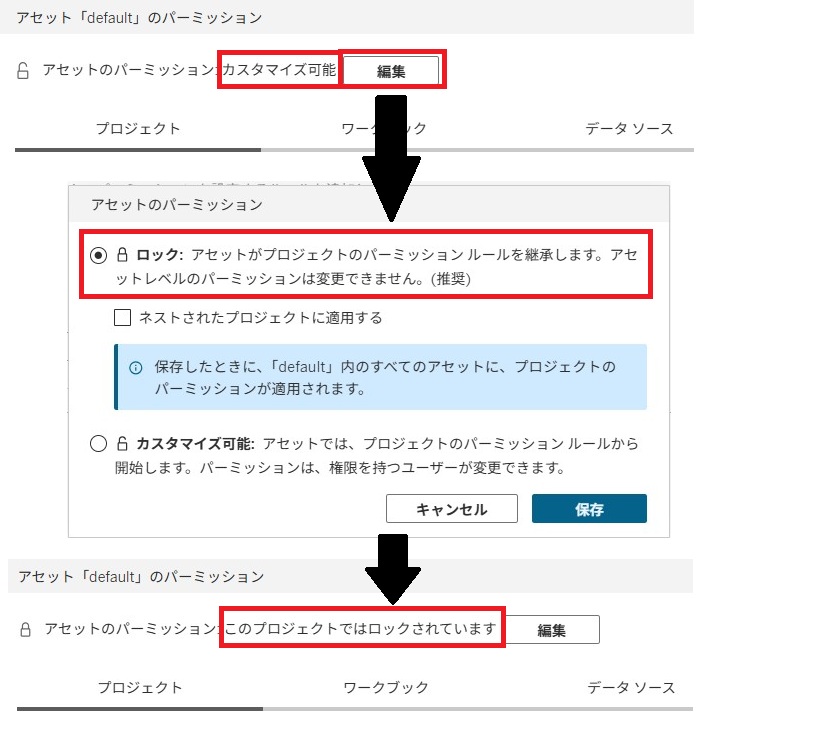

- パーミッションのロック: プロジェクト単位で同じパーミッションが適用されるように、基本的にはアセットのパーミッションはロックに設定します。配下のプロジェクトに同じパーミッションを適用したい場合は、「ネストされたプロジェクトに適用する」にチェックをつけます。

- パーミッションルールの設定:

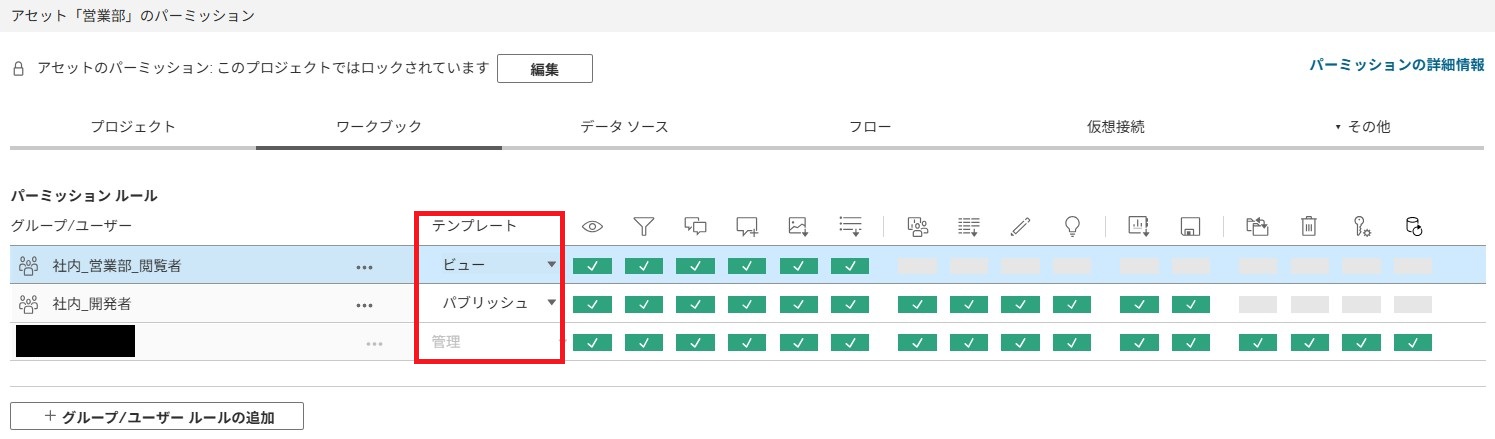

- プロジェクトで操作を許可するユーザーグループをパーミッションルールに追加します。

- ライセンスと同じ権限を付与したい場合は、テンプレート(Viewer:ビュー、ExplorerとCreator:パブリッシュ)を活用すると効率的です。

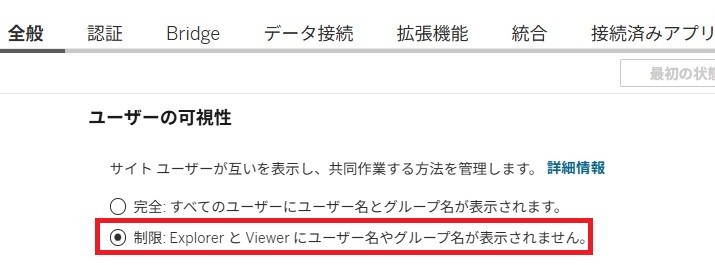

ステップ4: ユーザーの可視性制限(プライバシー保護)

複数の顧客がアクセスする環境など、ユーザー名やメールアドレスが見えてはいけないケースでは、プライバシー保護の観点からサイト設定を見直します。

5. 運用での気づきと継続的な見直し

堅牢な設計をしても、組織は常に変化します。運用フェーズでは、設定の全体像を常に把握し、変更に迅速に対応する仕組みが必要です。

- ドキュメントによる全体像の可視化: ユーザー、ユーザーグループ、プロジェクト、パーミッションの関係をExcelなどのドキュメントに記載しておくことで、設定の全体像を把握でき、管理が飛躍的に容易になります。

- 人事異動への対応: ユーザーの役割が変わった場合は、ユーザーグループを異動先の部署に変更するだけで権限の追従を完了させます。これにより、個別のパーミッション変更の手間を回避できます。

- 組織変更への対応: 大規模な組織変更があった場合は、変更対象となるプロジェクトのパーミッションルールに絞って見直し、影響範囲を最小限に抑えます。

6. よくある質問

最小権限の原則とは具体的にどういうことですか?

A: ユーザーが業務遂行に必要不可欠な最小限の権限のみを与えるというセキュリティの考え方です。これにより、誤操作や不正アクセスによる被害を最小限に抑え、インシデントのリスクを大幅に減らすことができます。

パブリッシュ権限を誰に与えるべきか迷っています。

A: 基本的にCreatorライセンスを持つ、信頼できるデータ開発担当者のみに絞るべきです。パブリッシュ権限を広く与えると、検証されていないデータやワークブックが公開され、信頼性の低いデータが共有されるリスクが高まります。

データソース単位での細かなパーミッション設定は可能ですか?

A: はい、可能です。プロジェクトレベルで設定したパーミッションは、その配下のデータソースやワークブックにも継承されますが、個別のデータソースに対して、プロジェクトとは異なる閲覧権限や接続権限を設定できます。ただし、管理が複雑化するため、まずはプロジェクトとグループで整理し、特定の機密データにのみ個別のパーミッション(特に「拒否」ではなく「なし」を推奨)を適用することを検討してください。

7. まとめと今後の展望

Tableau Cloudの権限設計は、単なる初期設定ではなく、組織のデータガバナンスと信頼性を確立するための最重要課題です。「最小権限の原則」を設計思想の核とし、「すべてのユーザー」の削除や「拒否」を避けた運用を行うことで、インシデントリスクのない、堅牢なデータ活用基盤を構築できます。

弊社では、この記事で解説したようなデータガバナンス設計はもちろん、Tableau Cloud環境の設計・構築支援や、権限管理を含む組織のデータ文化構築支援も行っています。単なる技術提供だけでなく、組織のデータ文化構築支援や人材育成プログラムも含めた総合的な支援を提供しております。この記事を読んでTableau Cloudの権限設計やデータガバナンスにご興味をお持ちいただけましたら、お気軽にお問い合わせください。